简介

feroxbuster 是一款基于强制浏览攻击(Forced browsing attack)的开源工具,主要用于通过暴力破解和词库匹配的方式,搜索目标目录中未被引用的敏感资源,例如源代码、凭证、内部网络地址等。

说明

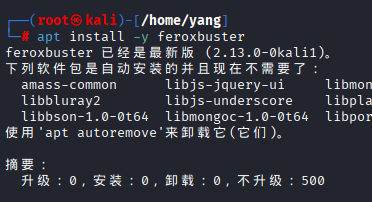

Kali里面有这个工具,不过没有安装,需要手动安装一下这个工具。这里我已经安装过了就不说如何安装了哈。

apt install -y feroxbuster

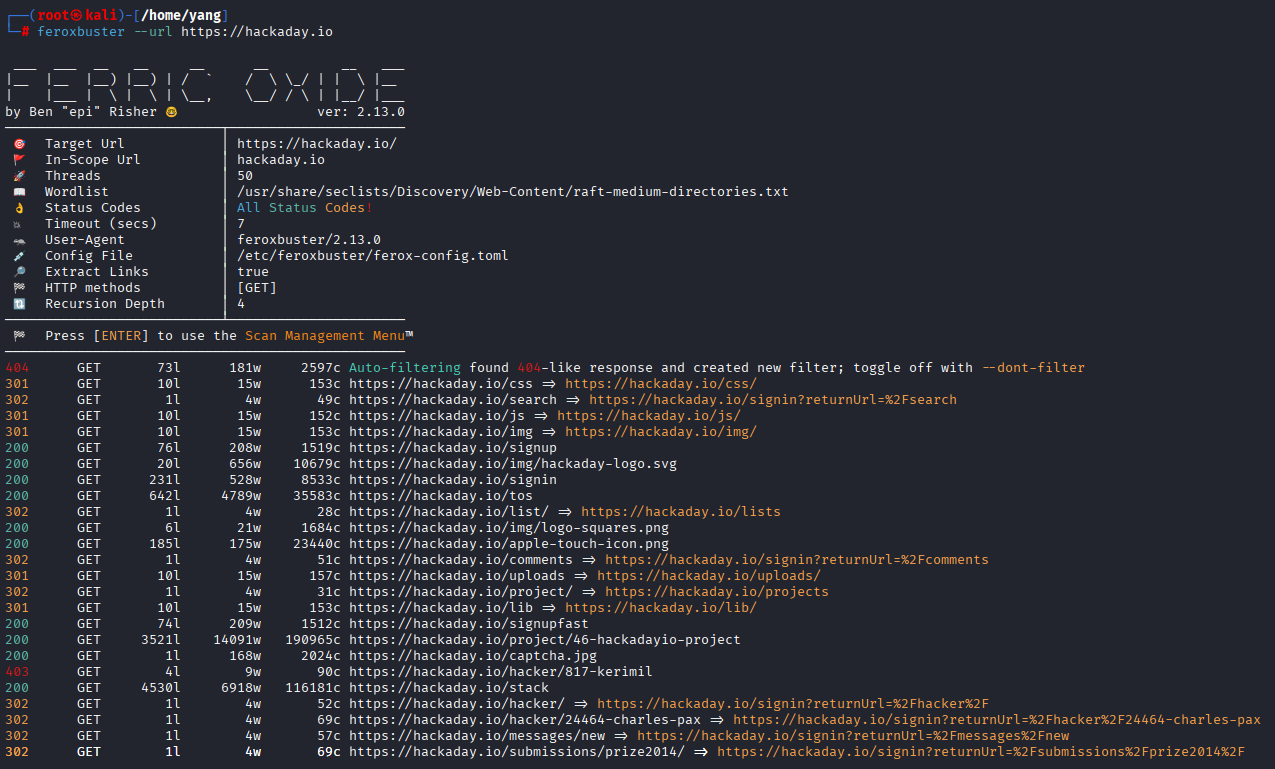

- 基本扫描网站。

feroxbuster --url https://hackaday.io

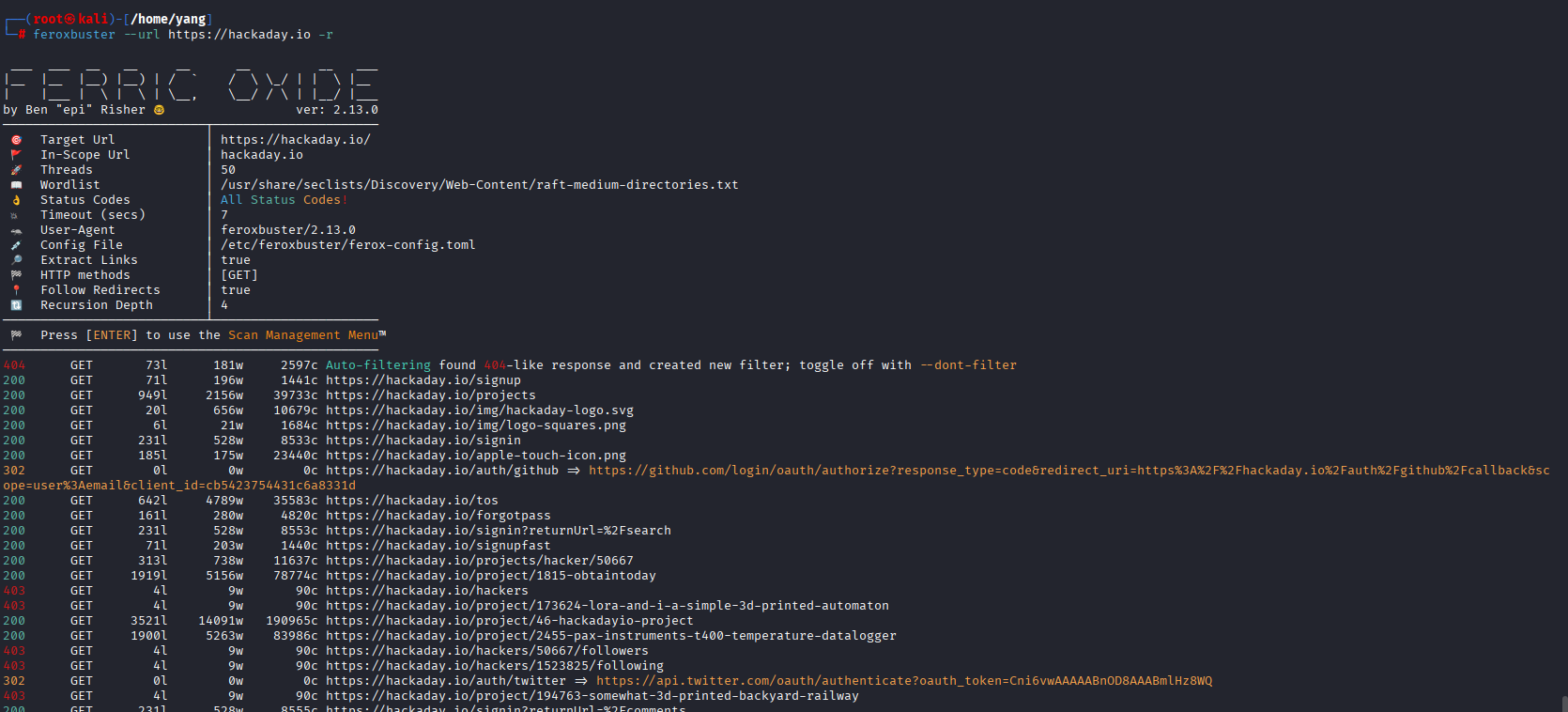

- 递归扫描

feroxbuster -u http://example.com -r

解析:开启递归模式,当找到新的目录时,自动对这些目录进行进一步的扫描。

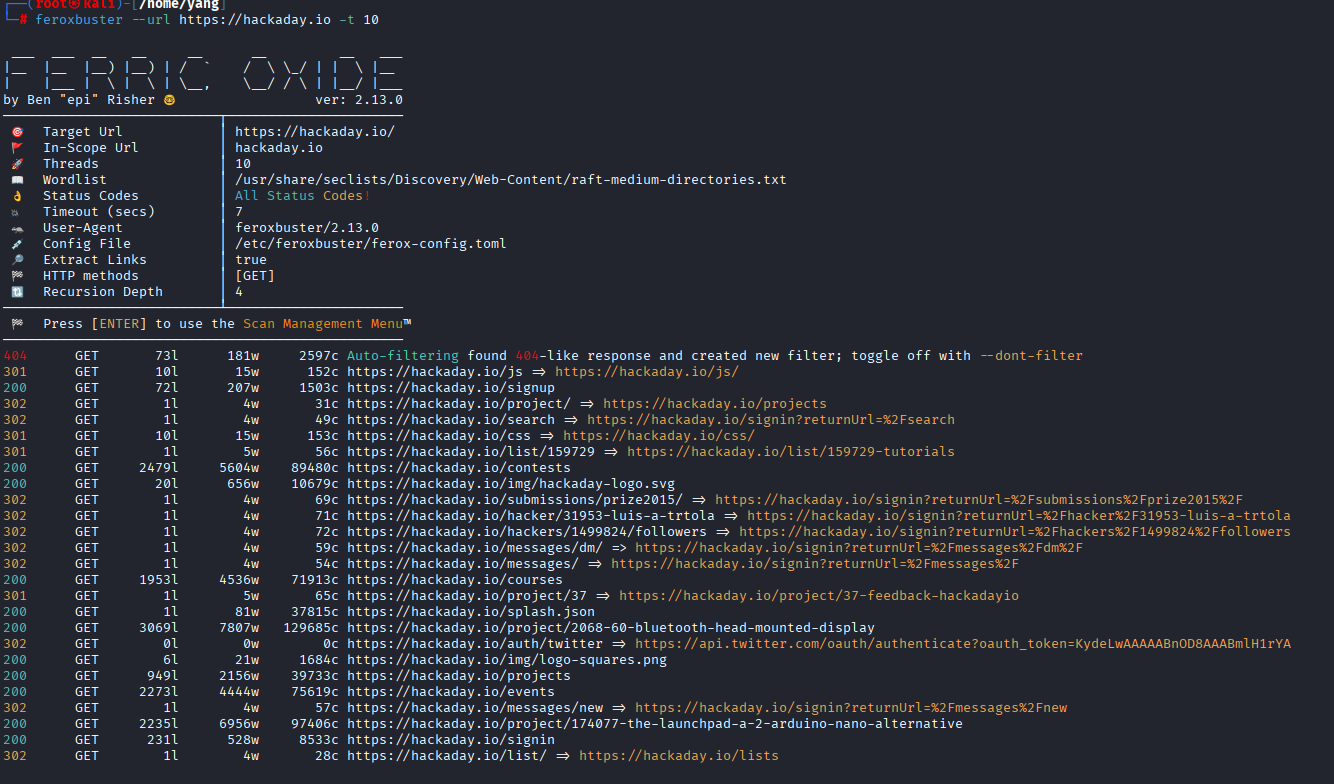

- 多线程扫描

feroxbuster -u http://example.com -t 10

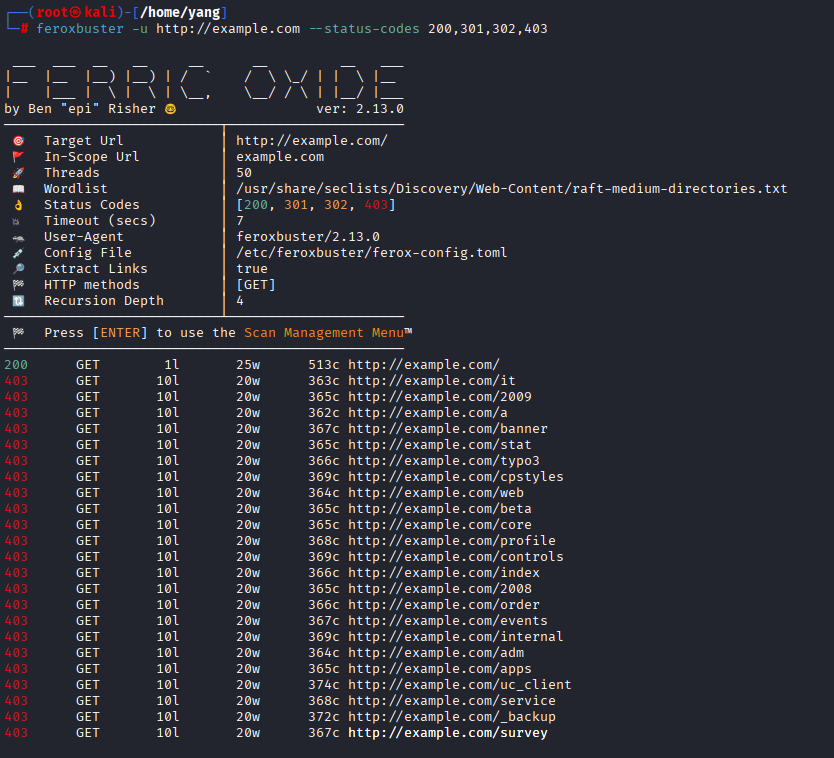

- 状态码扫描

feroxbuster -u http://example.com --status-codes 200,301,302,403

解析:只显示特定HTTP状态码的结果,如200 OK、301 Moved Permanently等,忽略其他不感兴趣的状态码。

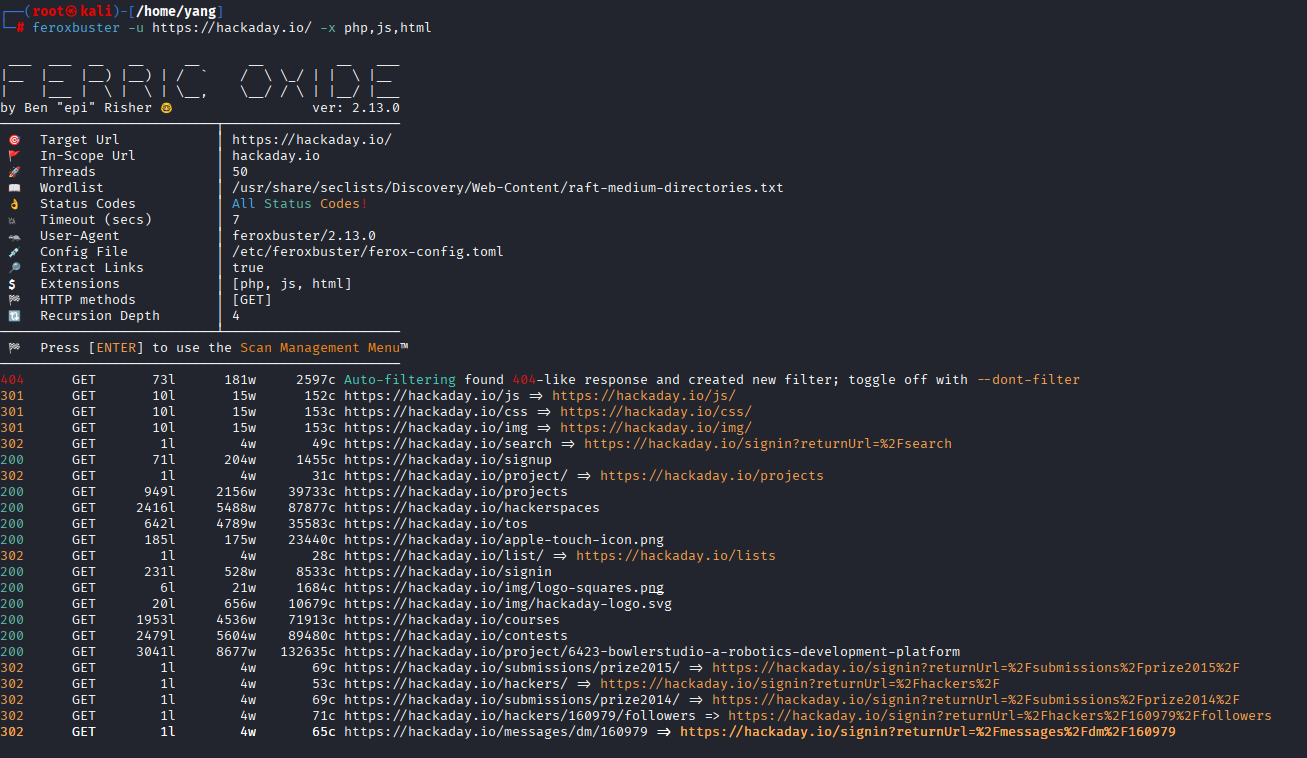

- 扩展名扫描

feroxbuster -u http://example.com -x php,html,js

解析:指定额外尝试的文件扩展名列表,用于查找特定类型的文件。这里扫描的有点慢,所以就停止了

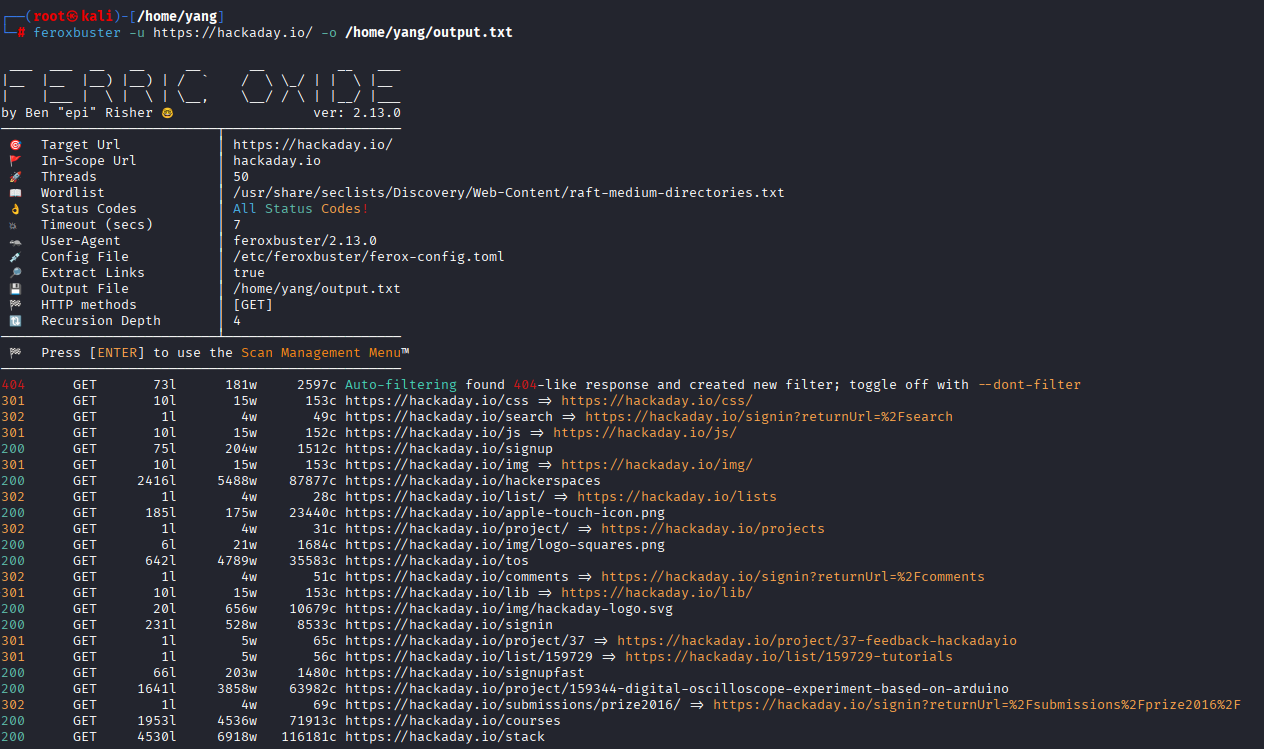

- 保存输出的文件

feroxbuster -u https://hackaday.io/ -o /home/yang/output.txt

还有很多命令参数,这里我就不一一列举了,我把中文的使用说明放在下面哈,有时间大家去测试一下

Feroxbuster 中文操作手册

1. 基本用法

# 最基本用法:指定目标URL和单词列表feroxbuster -u <目标URL> -w <单词列表文件>

# 从标准输入读取URL(用于管道操作)cat targets.txt | feroxbuster --stdin -w <单词列表文件>

2. 目标选择(必选其一)

- -u, –url <URL> 指定目标URL(必需,除非使用以下选项)

- –stdin 从标准输入读取URL

- –resume-from <STATE_FILE> 从状态文件恢复部分完成的扫描

- –request-file <REQUEST_FILE> 使用原始HTTP请求文件作为模板

3. 常用复合设置(快捷选项)

- –burp 等同于 –proxy http://127.0.0.1:8080 –insecure

- –burp-replay 等同于 –replay-proxy http://127.0.0.1:8080 –insecure

- –smart 等同于 –auto-tune –collect-words –collect-backups

- –thorough 等同于

--smart+--collect-extensions --scan-dir-listings

4. 请求配置

- -a, –user-agent <USER_AGENT> 设置User-Agent字符串

- -A, –random-agent 使用随机User-Agent

- -x, –extensions <扩展名> 要搜索的文件扩展名(例:

-x php -x pdf,js) - -m, –methods <HTTP方法> 要发送的HTTP请求发放(默认为:GET)

- -H, –headers <头部> 指定每个请求使用的HTTP头部

- -b, –cookies <Cookie> 指定每个请求使用的HTTP Cookie

- -f, –add-slash 在每个请求的URL后附加

/ - -r, –redirects 允许客户端跟随重定向

- -k, –insecure 禁用TLS证书验证

多值选项示例:

-feroxbuster -u http://127.1 -x pdf -x js,html -x php txt json,docx5. 代理设置

- -p, –proxy <PROXY> 用于请求的代理(http/socks5)

- -P, –replay-proxy <REPLAY_PROXY> 仅将未过滤的请求发送到重放代理

6. 响应过滤器

- -S, –filter-size <大小> 根据响应大小过滤消息

- -X, –filter-regex <正则表达式> 根据正则表达式匹配过滤消息

- -W, –filter-words <字数> 根据字数过滤消息

- -N, –filter-lines <行数> 根据行数过滤消息

- -C, –filter-status <状态码> 根据状态码过滤消息(黑名单)

- -s, –status-codes <状态码> 要包含的状态码(白名单)

- –unique 仅显示唯一的响应

7. 扫描配置

- -t, –threads <线程数> 并发线程数(默认: 50)

- -n, –no-recursion 不进行递归扫描

- -d, –depth <递归深度> 最大递归深度(默认: 4,0=无限)

- —timeout <秒数> 客户端请求超时时间(默认: 7)

- -L, –scan-limit <扫描限制> 限制并发扫描总数(默认: 0,无限制)

8. 动态收集设置

- -E, —collect-extensions 自动发现扩展名并添加到扫描中

- -B, —collect-backups 自动为找到的URL请求可能的备份文件扩展名

- -g, —collect-words 从响应中自动发现重要单词并添加到单词列表

9. 输出设置

- -v, —verbosity 增加详细级别(

-vv更详细) - —silent 仅打印URL(适合管道操作)

- -q, —quiet 隐藏进度条和横幅

- —json 以JSON格式输出日志

- -o, —output <文件> 将结果写入输出文件

实用示例

- 基础扫描

基本目录扫描

feroxbuster -u http://example.com -w wordlist.txt

扫描特定扩展名

feroxbuster -u http://example.com -w wordlist.txt -x php html js- 代理设置

通过Burp代理所有流量

feroxbuster -u http://example.com —burp

仅将200/302响应发送到重放代理

feroxbuster -u http://example.com —replay-proxy http://localhost:8080 —replay-codes 200 302 —insecure- 高级配置

极限速度配置

feroxbuster -u http://example.com —threads 200

限制总活动请求数

feroxbuster -u http://example.com —threads 30 —scan-limit 2

自动调节:遇到过多错误时降低扫描速度

feroxbuster -u http://example.com —auto-tune- 管道操作

从文件读取目标,静默模式输出URL到其他工具

cat targets.txt | feroxbuster —stdin —silent -s 200 301 302 —redirects -x js | other-toolPS:一些网站的WAF比较灵敏的话开启这个工具来扫描的话会导致自身IP被封或者被拉黑的。所以小心、小心、再小心。

![表情[weiqu] - 极核GetShell](https://get-shell.com/wp-content/themes/zibll/img/smilies/weiqu.gif)